HackerSpace/2

De Movilab

Ben Parker

- Objectif de cette page : Partager des connaissances et des savoirs faire

- Sa création de valeur ? : Veille qualifiée, tutoriels, présentations à l'écran...

- A qui s'adresse t-elle ? : au plus grand nombre

- Sa principale ambition ? : Contribuer à des Villes Libres et Open Source

- Comment y contribuer ? : Créez votre compte sur ce wiki et modifiez la page

- Qui en bénéficie ? : le plus grand nombre

- Les modèles économiques : la co-création

| 1. Cultures autour du hacking | 2. Boîte à outils du hacker | 3. Méthodes de hacking |

Les chapeaux[modifier | modifier le wikicode]

Plus complexe qu'un simple opposition de style, il ne tient qu'à vous de comprendre les itérations entre les différentes postures

- White Hat, « chapeau blanc » est un hacker éthique ou un expert en sécurité informatique qui réalise des tests d'intrusion et d'autres méthodes de test afin d'assurer la sécurité des systèmes d'information d'une organisation. Par définition, les « white hats » avertissent les auteurs lors de la découverte de vulnérabilités. Ils s'opposent aux black hats, qui sont les hackers mal intentionnés.

- Balck Hat, « chapeau noir ») est, en argot informatique, un hacker mal intentionné1, par opposition aux white hats, qui sont les hackers aux bonnes intentions. Ces termes auraient pour origine les films de western, où le héros ou le shérif porte un chapeau blanc tandis que le bandit porte un chapeau noir.

- La méthode des 6 chapeaux

Apprendre par le jeu[modifier | modifier le wikicode]

- Newbie Contest, une série de challenges regroupant plusieurs domaines allant de l'exploitation de failles aux crackmes, en passant par la stéganographie, la cryptographie, la programmation... et ceci dans la plus totale légalité

- Bases Hacking, exemples pratiques d'exploitation native et de cracking, de très simples à très avancés.

- Root Me, Une plateforme rapide, accessible et réaliste pour tester vos compétences en hacking.

la root est longue mais la voie est Libre

- How to become a l33t, la base en anglais et avec dérision des 'trucs de l'informatique'

- Les jeux d'énigmes à résoudre d'OverTheWire, http://overthewire.org/wargames, comme par exemple Leviathan pour les

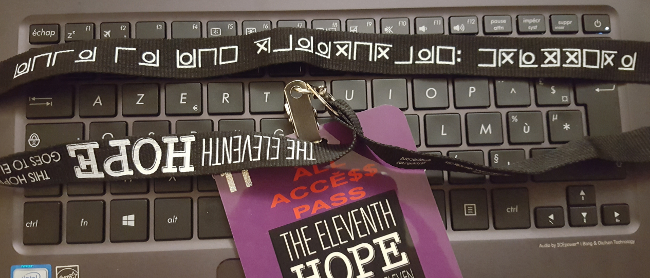

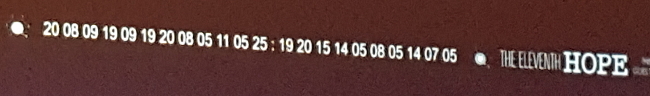

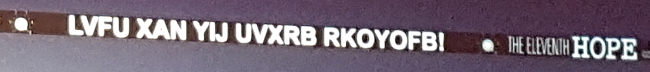

basic *nix commandsou 'Bandit' pour s'acculturer àssh - Résoudre cette énigme :

Vigenere gdhh://h.saytb.qgl/mxD7EvC.hmq You are going to need luck to have any hope of winning this monstrosity of a raffle. Seven days. Seven. SEVEN. JESUS. It's also worth noting that, if you ever get stuck, you're probably not looking in the right place. All portions are solvable.

- hackquest.de et ajouter ∕about à la fin de l'url ;-)

- http://www.trythis0ne.com/ si vous êtes curieux

# nmap -A -T4 scanme.nmap.org playgrounddans votre terminal linux ?- Déchiffrer ces 3 images contenant un défi de cryptanalyse

Matériels[modifier | modifier le wikicode]

Dans l'univers matériel la récupération, la réparation, l'amélioration, la modification, le détournement de l'usage premier, sont courant dans la culture hacker.

Informatique[modifier | modifier le wikicode]

- Ordinateurs

- Scanneurs de vulnérabilité

- Serveurs

- Tablettes

- Smartphones

- Open hardware

- Imprimantes papier

- Imprimantes 3D

- Jerry serveur nomade

- Appareils photo

- Caméras vidéo

- radio émetteur

Infrastructures et réseaux[modifier | modifier le wikicode]

- Réseaux

- installer un réseau local

- installer un réseau wifi

- installer un réseau VPN

- Introduction à l'analyse réseau avec Wireshark

- Créer une Pirate Box

- Une Piratebox en LiveCD

- Créer une CowBox

- Créer son FAI

- Devenir son propre FAI en 11 étapes

- Partager des secrets chiffrés avec keyringer

Laborantin[modifier | modifier le wikicode]

- Seringue

- boites de Pétri

- Microscope

- Autoclave

- Bocaux "Parfait"

- Open-source scientific hardware collections et ressources

- DropBot Digital Microfluidics

- Arduino PCR (thermal Cycler) for Under $85

- Fabriquer son PCR

- Open source centrifugeuse

- DIY agitator

- Bioprinter :

* http://hackteria.org/wiki/index.php/HackteriaLab_2011_Commons#Micro_Manipulator * http://hackteria.org/wiki/index.php/DIY_Micro_Dispensing_and_Bio_Printing * http://hackteria.org/wiki/index.php/DIY_Micro_Laser_Cutter * http://hackteria.org/wiki/index.php/DIY_Microfluidics#Advanced_DIY_Microfluidics * http://hackteria.org/?p=1186 * http://diybio.org/2012/06/12/gaudilabalgaepicker/

Social Hacking[modifier | modifier le wikicode]

Attention pour chaque processus à l'éthique!

- social engineering, une forme d'acquisition non respectueuse de l'intimité de l'individu pour acquisition dinformation, utilisée en informatique pour obtenir d'autrui, un bien, un service ou des informations clefs. Cette pratique exploite les failles humaines et sociales de la structure cible, à laquelle est lié le système informatique visé. Utilisant ses connaissances, son charisme, l'imposture ou le culot, l'attaquant abuse de la confiance, de l'ignorance ou de la crédulité des personnes possédant ce qu'il tente d'obtenir.

Eco Hacking[modifier | modifier le wikicode]

- Bombes de graines pour verdir la ville et la campagne, Les boulettes de graines, également appelées bombes de graines, sont constituées de graines variées enrobées d'argile, le tout façonné en forme de sphères plus ou moins grosses, avec d'éventuels additifs destinés à favoriser la germination et la pousse des plantules en milieu hostile. Cette technique ancestrale, longtemps oubliée, a été redécouverte au XXe par un botaniste japonais et popularisée au XXIe en occident avec l'engouement pour la permaculture.

- Shower Loop ou la douche hackée...

Systèmes[modifier | modifier le wikicode]

Systèmes d'exploitations[modifier | modifier le wikicode]

- je passe à Linux : expérience

- Virtualbox : logiciel de virtualisation de systèmes d'exploitation (Tuto vidéo d'installation)

- Gnu / Linux : passez à l'OS libre

- Créer sa propre distribution GNU/Linux avec UBUNTU Customization Kit

- Créer sa propre distribution GNU/Linux avec Linux From Scratch

- Créer sa propre distribution GNU/Linux avec Suse Studio

- Kali : La distribution GNU/Linux spécialisée pour les tests d'intrusions

- Confidentialité et anonymat, pour tous et partout : OS Tails

Systèmes d'exploitation pour mobile[modifier | modifier le wikicode]

Consultez et améliorez la liste sur Wikipédia

- LinneageOS, LineageOS (aussi stylisé Lineage OS, ou connu comme Lineage OS Android Distribution) est un système d'exploitation open source de remplacement pour smartphones et tablettes, basé sur Android. Il succède à CyanogenMod, après que Cyanogen Inc. a annoncé l'arrêt de l'infrastructure derrière le projet, et est officiellement lancé le 24 décembre 2016.

Logiciels[modifier | modifier le wikicode]

- https://degooglisons-internet.org/liste : passez aux logiciels libres

- open software

- Liste de logiciel Open Source de Bioinformatique

- Pcap, (« packet capture ») est une interface de programmation permettant de capturer un trafic réseau. Elle est implémentée sous les systèmes GNU/Linux, FreeBSD, NetBSD, OpenBSD et Mac OS X par la bibliothèque libpcap. WinPcap est le portage sous Windows de libpcap.

- maltran - Tool To Download Malware Exercises, pour s'exercer avec tcdump et pcap

- Tcpdump, tcpdump est un analyseur de paquets en ligne de commande. Il permet d'obtenir le détail du trafic visible depuis une interface réseau.

- LANs.py, permet la capture et l'injection dans un traffic LAN.

- DropBear, Dropbear est un progiciel écrit par Matt Johnston qui fournit un serveur et un client compatibles avec Secure Shell. Il est conçu comme un remplacement de l'OpenSSH standard pour les environnements à faible mémoire et aux ressources du processeur, tels que les systèmes embarqués. C'est un composant central de OpenWrt et d'autres distributions de routeurs.

- ReconDog, l’outil de base pour la collecte d’information en ligne. Un script Python qui regroupe plusieurs outils de base pour la collecte d’information online. L’outil vous permet entre autres d’éffectuer des scans de port, des transferts de zone DNS, des recherches Whois, des scans sur les fichiers robots.txt, de localiser une adresse ip.

Communication[modifier | modifier le wikicode]

- Jabber, protocole de messagerie instantanée inventé en 1998 par Jeremie Miller et fondé sur XML toujours utilisé aujourd'hui.

Web[modifier | modifier le wikicode]

- IPFS, InterPlanetary File System (ou IPFS, système de fichier inter-planétaire), est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par Juan Benet. L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks (Voir https://fr.wikipedia.org/wiki/InterPlanetary_File_System)

- Naviguer anonymement avec le navigateur Tor

- Héberger un site web

- Aspirer un site web en local

- BitTorrent, BitTorrent est un protocole de transfert de données pair à pair (P2P) à travers un réseau informatique. A ne pas confondre avec le logiciel Californien du même nom, dont il existe des alternatives telles que : µTorrent, qTorrent, Deluge , Aria2 ou Transmission.

- Publicité ciblée sur internet

- Zeronet.io, Réseau ouvert, libre et incensurable, utilisant sur la cryptographie Bitcoin et le réseau BitTorrent

- Comment créer un site web basse technologie

Sécurité[modifier | modifier le wikicode]

L'attaque[modifier | modifier le wikicode]

- Comment hacker un objet connecté : guide pratique - TIIIRD

- Attaque par démarrage à froid ou “cold boot attack” : Une “cold boot attack” est une technique d’attaque faisant partie des processus de récupération d’information se trouvant sur la mémoire vive (RAM).

La défense[modifier | modifier le wikicode]

- Comment se prémunir des attaques DDoS - le 19-07-2017

Codes et programmation[modifier | modifier le wikicode]

Site et forum de ressources : développez.com

- HTML

- Python

- PHP

- C / C++

- Assembleur

Cadre législatif[modifier | modifier le wikicode]

- cybercriminalite-penal.fr

- Piratage informatique : ce que dit le code pénal, Article 323-1 à Article 323-7 sur flatland.tuxfamily.org